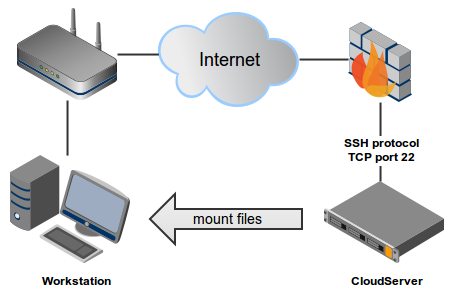

E' sempre utile segnalare un trucco per aumentare gli spazi per i file degli hardware (per esempio computer vecchi, smartphone con Android, Raspberry PI oppure tablet), In questo caso grazie a SSHFS degli spazi dentro server, cartelle online e perfino pezzi di siti web (se supportano la codificazione SSH) diventano come dei dischi fissi, montati e disponibili dentro un sistema Linux.

SSHFS è un file system per i sistemi operativi unix-like (macOS, Linux, BSD). Questo file system permette di montare in locale una directory posizionata su un server remoto in cui gira SSH, similmente a quanto avviene con le cartelle condivise di netbios/samba ma con il vantaggio di avere una connessione cifrata non intercettabile (tramite ssh). Questo software implementa il modulo del kernel FUSE.

Utilizzo.

Per montare una directory si invia questo comando:

sshfs [<utente>@]<server>:</directory/da/montare> <directory_locale>

in cui <utente> è il nome utente, <server> è l'indirizzo del server, </directory/da/montare> è l'indirizzo della directory da montare (remota) e <directory_locale> è l'indirizzo della directory su cui montare(locale).

Per smontare invece:

fusermount -u <directory_locale>

oppure in macOS:

umount <directory_locale>

Fonte: https://it.wikipedia.org

Tutti le distribuzioni GNU/Linux implementano di serie, si puo dire "da sempre", il servizio SSH. In Slackware questo servizio è attivo per default già al primo avvio. E' già una buona base di partenza rispetto a ciò che intendiamo fare: utilizzare partizioni remote come fossero dischi locali. Quando è attivo il server SSH, tutti si possono collegare alla nostra macchina in rete; naturalmente dovranno fornire username e password validi. SSH è considerato sicuro per quanto riguarda le trasmissioni di rete, visto che sono criptate e non facilmente decifrabili. Può considerarsi sicuro anche il servizio stesso, nel senso che la maggior parte dei server collegati ad Internet sono gestiti attraverso ssh, anche se molto dipende dalla complessità delle credenziali (user e pass) e dall'aggiornamento costante dell'applicativo per "tappare" eventuali falle di sicurezza. In realtà la sicurezza dipende anche da altri fattori, ma questo esula dal nostro discorso. Quello che renda anche interessante SSH è la possibilità di attivare un meccanismo di autenticazione basato su una chiave numerica, più o meno sicura e complessa. E' quello che faremo.

Fonte, ma anche istruzione dettagliate, presso: https://www.slacky.eu

Uno degli strumenti più utili su GNU/Linux è SSH, un terminale remoto che permette l'accesso al proprio computer da un qualsiasi altro PC. A volte, però, non si ha bisogno di un terminale: sarebbe sufficiente accedere ai file del computer. Capita di andare a casa di un amico per guardare assieme un film ma di aver dimenticato il notebook, o di recarsi in ufficio ma di aver dimenticato di caricare su una pendrive un documento importante. La soluzione esiste, e si chiama SSHFS: un modulo di FUSE che permette il montaggio, come se fosse una qualsiasi periferica di memorizzazione, del filesystem di un sistema GNU/Linux su un altro sistema operativo (non necessariamente GNU/Linux) usando proprio SSH come collegamento tra i due computer. È, in un certo senso, un modo per avere sempre a portata di mano i propri file, come se si utilizzasse un servizio di cloud storage, ma molto più sicuro visto che il computer su cui sono memorizzati i file è quello personale e che la comunicazione è crittografata da SSH. Tra l'altro, per sicurezza, se si vuole permettere che il proprio computer sia accessibile da Internet e non solo dalla rete locale, sarebbe opportuno dotarlo anche di un programma del tipo Fail2Ban, che blocchi automaticamente gli accessi da parte di altri computer dopo un certo numero di errori nella scrittura della password. È importante per impedire attacchi di tipo brute force.

Fonte ed istruzioni presso: http://punto-informatico.it

Alcuni esempi possibili di comandi da terminale per Linux.

Sshff e' presente in quasi tutti i repository, solitamente si installa con il comando

sudo apt-get install sshfs

Ecco qui sotto degli esempi di utilizzo mediante comandi da terminale.

Generico:

sshfs

sshfs

Verso server remoto:

sshfs

Accedere ad una root remota di Linux:

sudo sshfs

Per collegare Iphone:

sshfs -p 3023 root@localhost:/var/mobile/Media /home/miousername/miacartella

Per collegare proprio computer Linux ad un Raspberry pi via lan:

sshfs -p 5566

oppure:

sshfs

Esempio di smontaggio della propria cartella condivisa, nel proprio sistema Linux:

fusermount -u /home/miousername/miacartella

Per fermare Sshfs:

killall sshfs

Queste indicazioni sono state raccolte in rete dal Webmaster del portale Ogigia.

La prima parte per eseguire la connessione in modo sicuro è il pratico sistema di inviare il nostro certificato al server remoto, tramite il semplice comando (in questa mini guida, supponiamo che il nostro server remoto abbia l'ip 192.168.1.253 e l'utente root ) da terminale:

ssh-copy-id

dopo aver inserito la password dell'utente root ed accettato (Yes), il server remoto si segnerà la nostra identità cosi da non dover più chiedere sempre la password ssh. Questo sistema da molti è ritenuto molto più sicuro, che inserire sempre la password. Passo successivo, ci serve l'utility! Installiamo sshfs con:

sudo update

sudo apt install -y sshfs

Bene, dopo la breve installazione, dobbiamo preparare la classica cartella dove montare la cartella remota, personalmente preferisco crearla nella mia home personale. Nel mio caso, voglio avere a disposizione, i log del server remoto, quindi procederò cosi nel terminale:

mkdir ~/sshfs/logServerRemoto

Ottimo! Tutto pronto, per il montaggio effettivo, passiamo quindi al comando finale:

sshfs

Aprendo ora la cartella creata avremmo accesso diretto ai file remoti della cartella /var/log , pronti da essere monitorati.

Bonus!

E se volessi farlo ad ogni avvio? semplice! Usa fstab! Infatti fstab si occupa di montare all'avvio tutte le partizioni che vogliamo, sarà necessario modificarlo con sudo per questioni di sicurezza:

sudo nano /etc/fstab

Aggiungiamo alla fine la riga:

sshfs#

Cosi da avere il montaggio automatico sempre pronto, anche se a volte è meglio montarlo solo in caso di vera necessità, perché ad esempio aver sempre montato un webserver, mette a rischio cancellazioni accidentali i file in esso contenuti.

Fonte: https://forum.raspberryitaly.com

Sshfs è un software per Linux che consente di montare in modo trasparente un file system remoto tramite SSH. Questo significa che è possibile accedere ai file e alle cartelle del server remoto come se fossero locali, senza dover effettuare l'upload o il download dei file manualmente. Sshfs è particolarmente utile per gli sviluppatori web che lavorano su un server remoto, ma anche per gli utenti comuni che desiderano accedere ai propri file personali in modo sicuro e veloce. Grazie alla crittografia di SSH, tutte le comunicazioni tra il client e il server sono protette e sicure. Sshfs è disponibile per la maggior parte delle distribuzioni Linux e può essere installato facilmente tramite il proprio gestore di pacchetti. Una volta installato, è possibile utilizzare Sshfs per connettersi a un server remoto e montare la directory remota sul proprio sistema locale.

Come si utilizza Sshfs?

Sshfs può essere un'ottima soluzione per collegare tra loro dispositivi vecchi o deboli, come smartphone, schede single board (come la famiglia dei Raspberry Pi) o computer superati, e sfruttarne le risorse in modo efficace. In particolare, grazie a Sshfs è possibile collegarsi a cartelle di siti web o spazi web, trasformandoli in veri e propri dischi fissi aggiuntivi per il nostro sistema. Questo tipo di approccio può essere molto utile per vari scopi, ad esempio:

- Risparmiare sui costi di un nuovo hardware, grazie a Sshfs è possibile utilizzare un vecchio dispositivo come un disco fisso aggiuntivo per il nostro sistema, evitando di dover acquistare nuove unità di archiviazione.

- Sfruttare il potenziale del "trashware": anche se un dispositivo può sembrare obsoleto o superato, potrebbe ancora avere abbastanza risorse per svolgere alcune attività. Grazie a Sshfs, possiamo sfruttare queste risorse in modo efficace, utilizzando il dispositivo come un disco fisso aggiuntivo per il nostro sistema.

- Potenziare le risorse informatiche: grazie a Sshfs, possiamo sfruttare le risorse disponibili su altri dispositivi per potenziare le nostre attività informatiche. Ad esempio, possiamo utilizzare un server remoto per eseguire operazioni di elaborazione dati, sfruttando la potenza di calcolo del server.

In generale, Sshfs è uno strumento molto versatile che può essere utilizzato per svariati scopi. La sua flessibilità e la sua capacità di collegare tra loro dispositivi diversi lo rendono uno strumento molto utile per i professionisti, gli studenti e gli utenti comuni.

Come funziona Sshfs nel dettaglio?

Sshfs (Secure Shell File System) è un sistema di file che permette di montare in modo sicuro una directory remota tramite SSH (Secure Shell). In pratica, Sshfs consente di utilizzare una connessione SSH per accedere ai file di un server remoto come se fossero sul proprio computer, rendendo possibile la navigazione e la modifica dei file come se fossero su un disco locale. Il funzionamento di Sshfs è abbastanza semplice: una volta stabilita la connessione SSH con il server remoto, Sshfs crea un punto di mount locale dove i file del server remoto saranno accessibili come se fossero su un dispositivo di archiviazione locale. L'utilizzo di una connessione SSH garantisce una crittografia end-to-end dei dati trasmessi, garantendo un alto livello di sicurezza. Per utilizzare Sshfs, è necessario avere accesso ad un server remoto con SSH abilitato, e avere le credenziali di accesso per effettuare l'accesso via SSH. Inoltre, è necessario avere Sshfs installato sul proprio sistema, il che solitamente richiede l'utilizzo del terminale e la digitazione di alcuni comandi. Sshfs supporta la maggior parte dei sistemi operativi, inclusi Linux, macOS e Windows (grazie all'utilizzo di software di terze parti). Grazie alla sua facilità d'uso e alla sicurezza garantita dalla connessione SSH, Sshfs è una soluzione molto popolare per l'accesso remoto sicuro ai file.

Come si installa Sshfs?

L'installazione di Sshfs dipende dal sistema operativo utilizzato. Su sistemi Linux basati su Debian/Ubuntu, si può installare tramite il terminale eseguendo il comando:

sudo apt-get install sshfs

Su sistemi Linux basati su Fedora/CentOS, si può installare tramite il terminale eseguendo il comando:

sudo dnf install sshfs

Su macOS, Sshfs può essere installato tramite Homebrew, eseguendo i seguenti comandi:

brew install Caskroom/cask/osxfuse

brew install sshfs

Su Windows, Sshfs può essere installato tramite WinFsp, un'implementazione open source di FUSE per Windows, e tramite il client SFTP/SCP di PuTTY, come descritto di seguito:

1) Installare WinFsp da https://github.com/billziss-gh/winfsp/releases

2) Installare il client SFTP/SCP di PuTTY da https://www.chiark.greenend.org.uk/~sgtatham/putty/latest.html

3) Avviare il client SFTP/SCP di PuTTY.

4) Inserire l'indirizzo IP del server remoto e le credenziali di accesso.

5) Nel client SFTP/SCP di PuTTY, selezionare la cartella remota a cui si vuole accedere.

6) Fare clic con il pulsante destro del mouse sulla cartella selezionata e selezionare "Map as a Network Drive" per mappare la cartella remota come una unità di rete.

Come si utilizza Sshfs con il sistema operativo Linux?

Per configurare Sshfs su Linux, segui questi passaggi qui sotto:

1) Assicurati di avere tutti i pacchetti necessari installati. Generalmente, ci sono pacchetti predefiniti per Sshfs disponibili nei repository delle distribuzioni Linux.

2) Crea un punto di montaggio. Prima di poter accedere ai file del server remoto, devi creare un punto di montaggio in cui Sshfs possa montare la directory remota. Per farlo, crea una directory vuota in una posizione a tua scelta, ad esempio:

mkdir ~/sshfs

3) Monta la directory remota. Puoi montare la directory remota usando il seguente comando:

sshfs user@remote:/remote/directory ~/sshfs

Assicurati di sostituire "user" con il tuo nome utente e "remote:/remote/directory" con il percorso della directory remota. Inoltre, sshfs è il comando principale e ~/sshfs è il punto di montaggio.

4) Accedi ai file remoti. Una volta montata la directory remota, puoi accedere ai file come se fossero presenti sul tuo computer locale. La directory montata si comporterà come una normale directory locale e potrai copiare, incollare e spostare file come faresti normalmente.

5) Smonta la directory remota. Quando hai finito di lavorare con i file remoti, devi smontare la directory remota. Puoi farlo con il seguente comando:

fusermount -u ~/sshfs

Questo comando smonterà la directory remota dal punto di montaggio specificato.

Con questi passaggi, dovresti essere in grado di configurare Sshfs sul tuo sistema Linux e utilizzarlo per accedere ai file remoti.

Come si utilizza Sshfs con il sistema operativo MacOs?

Ecco come utilizzare Sshfs con il sistema operativo MacOs:

1) Installare FUSE per MacOs. Prima di utilizzare Sshfs su MacOs, è necessario installare FUSE (Filesystem in Userspace), che consente di creare file system personalizzati su MacOs. FUSE può essere scaricato dal sito web ufficiale o tramite il comando Homebrew:

brew cask install osxfuse

2) Installare Sshfs per MacOs. Dopo aver installato FUSE, è necessario installare Sshfs su MacOs. Ci sono diversi modi per farlo, ad esempio tramite Homebrew:

brew install sshfs

3) Creare un punto di montaggio. Come su Linux, è necessario creare una cartella vuota per montare la directory remota. Ad esempio, per creare una cartella denominata "remote" nella tua home directory, esegui il comando:

mkdir ~/remote

4) Montare la directory remota. Ora puoi utilizzare Sshfs per montare la directory remota. Ad esempio, per montare la cartella "documents" dal server remoto all'interno della cartella "remote" appena creata, esegui il comando:

sshfs username@server:/path/to/documents ~/remote

Dove "username" è il tuo nome utente sul server remoto e "server:/path/to/documents" è il percorso della cartella remota che desideri montare.

5) Smontare la directory remota. Per smontare la directory remota, puoi utilizzare il comando "umount":

umount ~/remote

Ricorda che questi sono solo esempi e che dovrai sostituire i nomi utente, server e percorsi con quelli corretti per il tuo caso specifico.

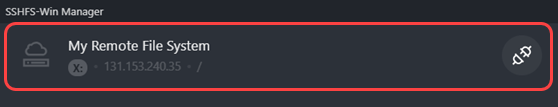

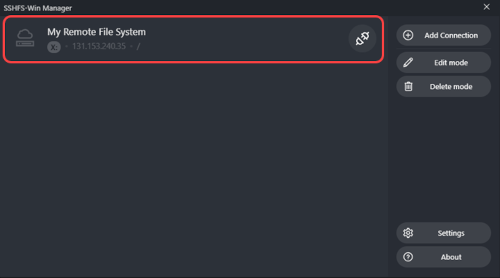

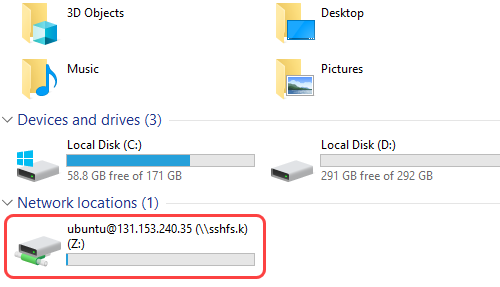

Come si utilizza Sshfs in una finestra grafica (gui) con il sistema operativo Windows?

Per utilizzare Sshfs su Windows è necessario installare un software aggiuntivo chiamato WinFsp, che permette di gestire i filesystem in modalità utente su Windows. Ecco i passaggi per installare e utilizzare Sshfs su Windows:

1) Scaricare ed installare WinFsp dal sito ufficiale ( https://github.com/billziss-gh/winfsp/releases ). Scegliere la versione corretta in base alla propria architettura di Windows (32 o 64 bit).

2) Scaricare ed installare Sshfs-win dal sito ufficiale ( https://github.com/billziss-gh/sshfs-win/releases ). Anche in questo caso, scegliere la versione corretta in base alla propria architettura di Windows (32 o 64 bit).

3) Avviare Sshfs-win ed impostare i parametri di connessione al server remoto (nome utente, password, indirizzo IP del server, porta SSH, percorso remoto).

4) Se la connessione ha successo, la cartella remota sarà disponibile come una normale unità disco sul proprio computer Windows.

È importante notare che, essendo Sshfs una tecnologia di tipo Unix-like, alcuni nomi di file e cartelle potrebbero non essere supportati correttamente su Windows (ad esempio, nomi con caratteri speciali o spazi). Inoltre, la velocità di trasferimento dei file potrebbe essere limitata dalle prestazioni del proprio hardware e della connessione di rete.

Come si utilizza Sshfs in una finestra grafica (gui) con il sistema operativo MacOs?

Per Mac OS e Linux non c'è un'interfaccia grafica (gui) ufficiale. Tuttavia, ci sono diverse opzioni di terze parti disponibili per utilizzare Sshfs con una GUI su questi sistemi operativi. Per Mac OS, un'opzione popolare è MacFusion, un software open source che fornisce un'interfaccia grafica per montare file system remoti, tra cui Sshfs. MacFusion si integra con il file system nativo di Mac OS, fornendo un'esperienza di montaggio semplice e intuitiva. Ecco una guida dettagliata su come utilizzare Sshfs su MacOs tramite MacFusion.

Installazione di MacFusion.

Per utilizzare Sshfs su MacOs, la soluzione più semplice è quella di utilizzare MacFusion, una GUI che permette di montare unità remote tramite vari protocolli, tra cui Sshfs. Per installare MacFusion, basta seguire i seguenti passi:

- Scaricare l'ultima versione di MacFusion dal sito ufficiale.

- Aprire il file .dmg scaricato e trascinare l'icona di MacFusion nella cartella Applicazioni.

- Avviare MacFusion.

Configurazione di Sshfs con MacFusion.

Una volta avviato MacFusion, si deve aggiungere una nuova connessione per Sshfs.

- Selezionare Filesystem dal menu a tendina sulla sinistra.

- Fare clic sul pulsante + in basso a sinistra per aggiungere una nuova connessione.

- Selezionare SSH Filesystem e scegliere un nome per la connessione.

- Inserire l'indirizzo IP o il nome del server remoto, l'utente e la password.

- Selezionare il punto di montaggio e il tipo di connessione (SFTP o SCP).

- Fare clic su Aggiungi per salvare la connessione.

- Montaggio della connessione Sshfs.

Una volta configurata la connessione, è possibile montare l'unità remota tramite MacFusion.

- Selezionare la connessione appena creata e fare clic sul pulsante Mount.

- Inserire la password dell'account remoto, se richiesta.

- L'unità remota verrà montata e sarà disponibile come un'unità locale sul desktop e nel Finder.

Utilizzo di Sshfs montato.

Una volta che l'unità remota Sshfs è montata, è possibile utilizzarla come qualsiasi altra unità locale.

- Fare clic sull'icona dell'unità sul desktop o aprire la cartella dell'unità nel Finder.

- Copiare, spostare, creare o eliminare file e cartelle come si farebbe con qualsiasi altra unità locale.

Per smontare l'unità, basta fare clic con il pulsante destro sull'icona dell'unità sul desktop o selezionare l'opzione Unmount dalla finestra di MacFusion.

In generale, l'utilizzo di Sshfs tramite MacFusion su MacOs è abbastanza semplice e intuitivo, anche per gli utenti meno esperti. Grazie a questa GUI, l'accesso a cartelle remote tramite Sshfs diventa molto più facile e immediato.

Come si utilizza Sshfs in una finestra grafica (gui) con il sistema operativo Linux?

Ci sono diverse GUI disponibili per SSHFS su Linux, eccone alcune. Queste sono solo alcune delle opzioni disponibili, ma ci sono altre applicazioni e gestori di file system remoti che supportano SSHFS su Linux.

- SSHFS Manager: una semplice applicazione di gestione per SSHFS, disponibile nei repository di molte distribuzioni Linux.

- Gigolo: un gestore di connessioni per file system remoti, che supporta SSHFS e altri protocolli.

- Krusader: un gestore di file avanzato per KDE, che supporta SSHFS e altri protocolli.

- Filezilla: un noto client FTP/SFTP, che supporta anche SSHFS.

SSHFS Manager è una GUI per gestire le connessioni SSHFS su Linux. L'interfaccia utente è semplice e intuitiva, e consente di montare facilmente una directory remota tramite SSHFS. Nella finestra principale di SSHFS Manager, è possibile aggiungere una nuova connessione SSHFS facendo clic sul pulsante + e specificando i parametri di connessione come l'indirizzo IP del server remoto, l'username e la password. In alternativa, è possibile utilizzare una chiave SSH per l'autenticazione. Una volta aggiunta la connessione, è possibile montare la directory remota facendo clic sul pulsante Mount. In questo modo, la directory remota verrà montata sulla directory locale specificata. Inoltre, SSHFS Manager consente di configurare le impostazioni avanzate di SSHFS come l'utilizzo del protocollo SSH1, la compressione dei dati e l'impostazione di opzioni specifiche come il timeout di connessione. Infine, SSHFS Manager dispone anche di funzionalità per smontare le directory remote e per gestire le connessioni SSHFS esistenti. In sintesi, SSHFS Manager semplifica notevolmente la gestione delle connessioni SSHFS su Linux, fornendo un'interfaccia utente intuitiva e facile da usare.

SSHFS con Gigolo su Linux è un'alternativa popolare per gestire i montaggi SSHFS tramite un'interfaccia grafica. Gigolo è un gestore di connessioni di rete che permette di montare facilmente le risorse di rete come i file condivisi Samba, le connessioni FTP, le connessioni SSH, le cartelle SMB, le risorse WebDAV, e altre ancora. Per utilizzare Gigolo per montare una risorsa SSHFS, segui questi passaggi:

- Installa Gigolo dal tuo gestore di pacchetti Linux.

- Avvia Gigolo dal menu delle applicazioni.

- Clicca sul pulsante Connetti nella barra degli strumenti per aprire la finestra di dialogo Connetti al server.

- Seleziona SSH dall'elenco a discesa Tipo di connessione.

- Inserisci l'indirizzo IP o il nome del server remoto nella casella Server.

- Inserisci il nome utente SSH nella casella Nome utente.

- Inserisci la password SSH nell'apposita casella Password o seleziona l'opzione Usa chiave pubblica se hai configurato l'autenticazione SSH tramite chiavi pubbliche.

- Seleziona il punto di mount (cartella locale) in cui vuoi montare la risorsa SSHFS.

- Clicca su Connetti per montare la risorsa SSHFS. Una volta effettuato il montaggio, la risorsa SSHFS sarà disponibile nella cartella di mount selezionata e potrai accedervi come a qualsiasi altra cartella locale. Con Gigolo, è possibile gestire facilmente le risorse di montaggio SSHFS, modificarle o eliminarle.

Krusader è un gestore di file a due pannelli per Linux che supporta SSHFS. Per utilizzare SSHFS con Krusader, segui i seguenti passi.

- Assicurati di avere SSHFS installato sul tuo sistema. In caso contrario, installalo utilizzando il gestore di pacchetti della tua distribuzione Linux.

- Apri Krusader e vai su Pannello > Gestione delle connessioni.

- Nella finestra che si apre, fai clic su Aggiungi.

- Nella finestra successiva, seleziona Sshfs come tipo di connessione.

- Inserisci l'indirizzo IP o il nome host del server SSH nel campo Server.

- Inserisci il nome utente SSH nel campo Utente.

- Seleziona il pulsante Usa password e inserisci la password per l'utente SSH nel campo Password. Oppure, se hai configurato l'autenticazione SSH senza password, seleziona Utilizza l'autenticazione senza password.

- Seleziona una cartella di montaggio per il percorso remoto. Puoi selezionare una cartella esistente o crearne una nuova. Facoltativamente, puoi selezionare Monta Automaticamente per montare automaticamente la cartella ogni volta che Krusader viene avviato.

- Fai clic su OK per salvare la connessione.

- Nella finestra di Gestione delle connessioni, seleziona la connessione SSHFS che hai appena creato e fai clic su Connetti. Krusader ti chiederà la password SSH se non hai selezionato l'autenticazione senza password.

- Una volta connesso, la cartella remota apparirà come una cartella locale nel pannello di Krusader. Puoi navigare attraverso i file e le cartelle come faresti con qualsiasi altra cartella locale.

Nota: Krusader supporta anche la creazione di connessioni FTP, SFTP e SMB, quindi assicurati di selezionare correttamente il tipo di connessione SSHFS quando crei la connessione.

Filezilla non supporta direttamente SSHFS. Tuttavia, è possibile utilizzare Filezilla in combinazione con SSHFS utilizzando un approccio a due passaggi:

- Montare la directory remota utilizzando SSHFS

- Utilizzare Filezilla per accedere alla directory montata come se fosse una directory locale

Per montare la directory remota utilizzando SSHFS, puoi utilizzare uno dei programmi di gestione file con supporto SSHFS menzionati in precedenza, come Gigolo o Krusader, oppure utilizzare il comando sshfs direttamente da terminale. Una volta che la directory remota è stata montata utilizzando SSHFS, apri Filezilla e accedi alla directory montata come se fosse una directory locale. In Filezilla, puoi fare clic su File nella barra del menu, selezionare Site Manager e quindi aggiungere una nuova connessione al sito utilizzando il protocollo Local. Nella finestra di dialogo, naviga nella directory montata e imposta le credenziali di accesso per il server remoto. Quando la connessione è stabilita, puoi utilizzare Filezilla come se stessi lavorando su una directory locale. Tieni presente che questo approccio non è un'implementazione diretta di SSHFS in Filezilla, quindi ci sono alcune limitazioni e problemi di performance. Tuttavia, è un'opzione utile se stai cercando di utilizzare Filezilla con directory remote montate tramite SSHFS.

Conclusione.

In conclusione, utilizzando le istruzioni fornite in questo articolo, è possibile sfruttare al massimo le potenzialità di SSHFS, collegando tra loro dispositivi e sfruttando le risorse disponibili in maniera efficiente ed economica. Configurare correttamente il sistema operativo e scegliere l'interfaccia grafica più adatta alle proprie esigenze può semplificare notevolmente l'utilizzo di SSHFS, e così renderlo uno strumento utile per il trasferimento sicuro di dati e per la condivisione di risorse tra diversi dispositivi. Con un po' di pazienza e di pratica, chiunque può imparare ad utilizzare SSHFS con facilità e sfruttare appieno i vantaggi che offre.

Articolo del tecnico che usa lo pseudonimo di "dottor Bishop".